近来博主的博客也是受到不明黑客的攻击骚扰。隔几分钟,来个IP代理攻击一次,每次IP不同。唉,没想到我这小站也有人这么关注,无非就是想挂吗、黑链、之类的。要不就是想展示他的成就感,管他什么目的。反正遇上我,对他都是徒劳的。

网上流行的主要解决方法有:

解决方法:

- 安装Login Security Solution插件(目前在插件平台里搜索不到,插件太久远,另行下载安装后也存在跟现在使用的新版兼容性问题)

- 或者删除xmlrpc.php文件。

- 设置其权限为不可访问。

附DDoS 漏洞的利用原理

Pingback 是三种类型的反向链接中的一种,当有人链接或者盗用作者文章时来通知作者的一种方法。可以让作者了解和跟踪文章被链接或被转载的情况。一些全球最受欢迎的 blog 系统比如 Movable Type、Serendipity、WordPress 和 Telligent Community 等等,都支持 Pingback 功能,使得可以当自己的文章被转载发布的时候能够得到通知。 WordPress 中有一个可以通过 xmlrpc.php 文件接入的 XMLRPC API,可以使用 pingback.ping 的方法加以利用。 其他 BLOG 网站向 WordPress 网站发出 pingback,当WordPress处理 pingback 时,会尝试解析源 URL。如果解析成功,将会向该源 URL 发送一个请求,并检查响应包中是否有本 WordPress 文章的链接。如果找到了这样一个链接,将在这个博客上发一个评论,告诉大家原始文章在自己的博客上。 黑客向使用WordPress论坛的网站发送数据包,带有被攻击目标的 URL(源 URL)。WordPress 论坛网站收到数据包后,通过 xmlrpc.php 文件调用 XMLRPC API,向被攻击目标 URL 发起验证请求。如果发出大量的请求,就会对目标 URL 形成 HTTP Flood。当然,单纯向 WordPress 论坛网站发出大量的请求,也会导致 WordPress 网站自身被攻瘫。 除了 DDoS 之外,黑客可以通过源 URL 主机存在与否将返回不同的错误信息这个线索,如果这些主机在内网中确实存在,攻击者可以进行内网主机扫描。

至于利用xmlrpc.php文件进行DDOS请参考文章:http://www.breaksec.com/?p=6362

目前我的解决方法:

步骤1:用Nginx的rewrite模块重定向到了一个xml文件

设置站点的nginx 配置文件,把下面的代码复制到配置文件最后的 “}”之前一行。

location = /xmlrpc.php {

if ( $request_method = GET ){

rewrite (.*) /methodxmlrcp.html last;

}

if ( $request_method = POST ){

rewrite (.*) /sucssxmlrcp.xml last;

}

}

在根目录建立methodxmlrcp.html的内容为:

<html> <head> </head> <body> <pre style="word-wrap: break-word; white-space: pre-wrap;">XML-RPC server accepts POST requests only.</pre> </body> </html>

在根目录建立sucssxmlrcp.xml的内容为

<methodResponse> <params> <param> <value> <array> <data> <value> <struct> <member> <name>isAdmin</name> <value> <boolean>1</boolean> </value> </member> <member> <name>url</name> <value> <string>http://www.你的网址.com/</string> </value> </member> <member> <name>blogid</name> <value> <string>1</string> </value> </member> <member> <name>blogName</name> <value> <string>What the fuck is wrong with you?</string> </value> </member> <member> <name>xmlrpc</name> <value> <string>http://www.你的网址.com/xmlrpc.php</string> </value> </member> </struct> </value> </data> </array> </value> </param> </params> </methodResponse>

在网站根目录下添加好两个文件后,重启nginx 服务,配置完成。

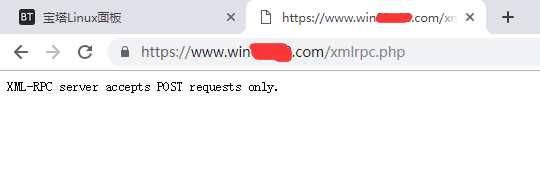

访问测试

http://www.你的网址.com/xmlrpc.php

默认的情况是显示

设置成功后,提示的信息会有所不同。已经被重定向了。

设置成功后,提示的信息会有所不同。已经被重定向了。

最后一点建议,直接连接数据库,把之前使用的两处用户名统一修改过。

参考来源: 游侠海外岛- 2016年07月15日 暗黑游侠 https://www.haiwaidao.com/2016/07/15/1845.html

感谢 暗黑游侠?的分享